Як захистити енергетичну інфраструктуру від кібератак

Кібератаки в секторі енергетичної інфраструктури за останні роки настільки почастішали, що стали звичним явищем в усьому світі. Але збої в цій системі можуть мати далекосяжні наслідки. І зараз, коли в Україні йде війна, під загрозу найбільше потрапляють українські електростанції та інші енергетичні об’єкти. Російська атака з цього напрямку продовжується весь час з початку масштабного вторгнення у лютому 2022 року, і зловмисники намагаються досягти хаосу.

Але за допомогою сучасної багатофакторної автентифікації (MFA) та апаратних пристроїв безпеки Україні вдається відбивати більшість атак. Нагадуємо, що компанія Yubico посприяла впровадженню такого рівня захисту в березні 2022 року. Але з кожним днем війна у кіберпросторі стає все більш масштабною, тільки росія, яка до речі входить в п’ятірку країн з найрозвиненішими кіберпідрозділами, і ще у 2017 році витрачала на свої кібервійська до $ 300 млн на рік.

Тож щоб зробити захист від зазіхання на енергетичну структуру дійсно максимально ефективним, потрібен робочий план. Пропонуємо його нижче. Тільки спочатку подивімося, якої шкоди можуть завдати кібератаки, якщо приділяти цьому питанню недостатньо уваги.

Найвідоміші атаки на енергетичні структури

Атаки на українські енергетичні компанії

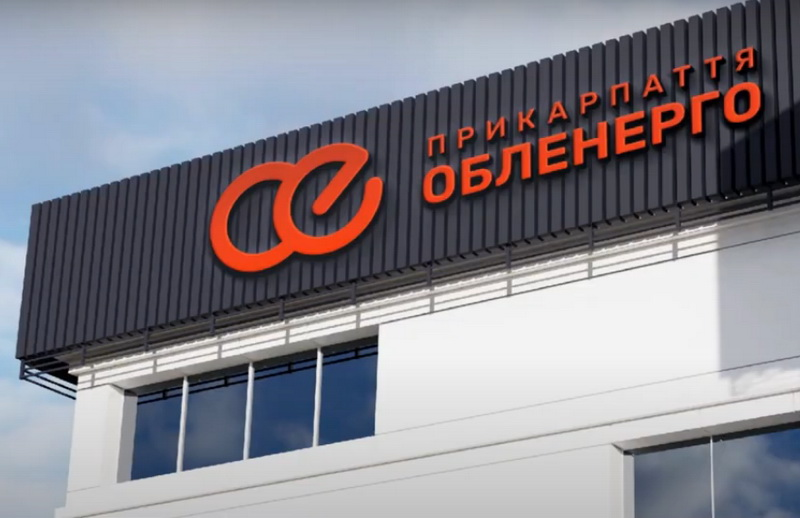

Українські енергетичні компанії зазнають атак ще з початку війни. Так 23 грудня 2015 року відбулася атака на «Прикарпаття обленерго». Внаслідок атаки було вимкнено близько 30 підстанцій, і 230 тис. споживачів на кілька годин залишилися без світла.

А 18 грудня 2016 року хакери відключили київську підстанцію «Північна». В результаті на 2 години без струму залишилася вся північна частина правого берега та прилеглі райони Києва.

Найбільшої шкоди завдали зловмисники у 2017 році атакуючі об’єкти критичної інфраструктури з використанням відомого вірусу Petya. Тоді було завдано шкоди не тільки енергетичним компаніям, але й українському уряду, банкам, торговим мережам, мобільним операторам тощо.

Потрясіння також відчули державні сайти 14 січня 2022 року — тоді російські хакери атакували близько 70 сайтів, зокрема Міносвіти, порталу «Дія» тощо.

Атаки на енергетичні компанії інших країн

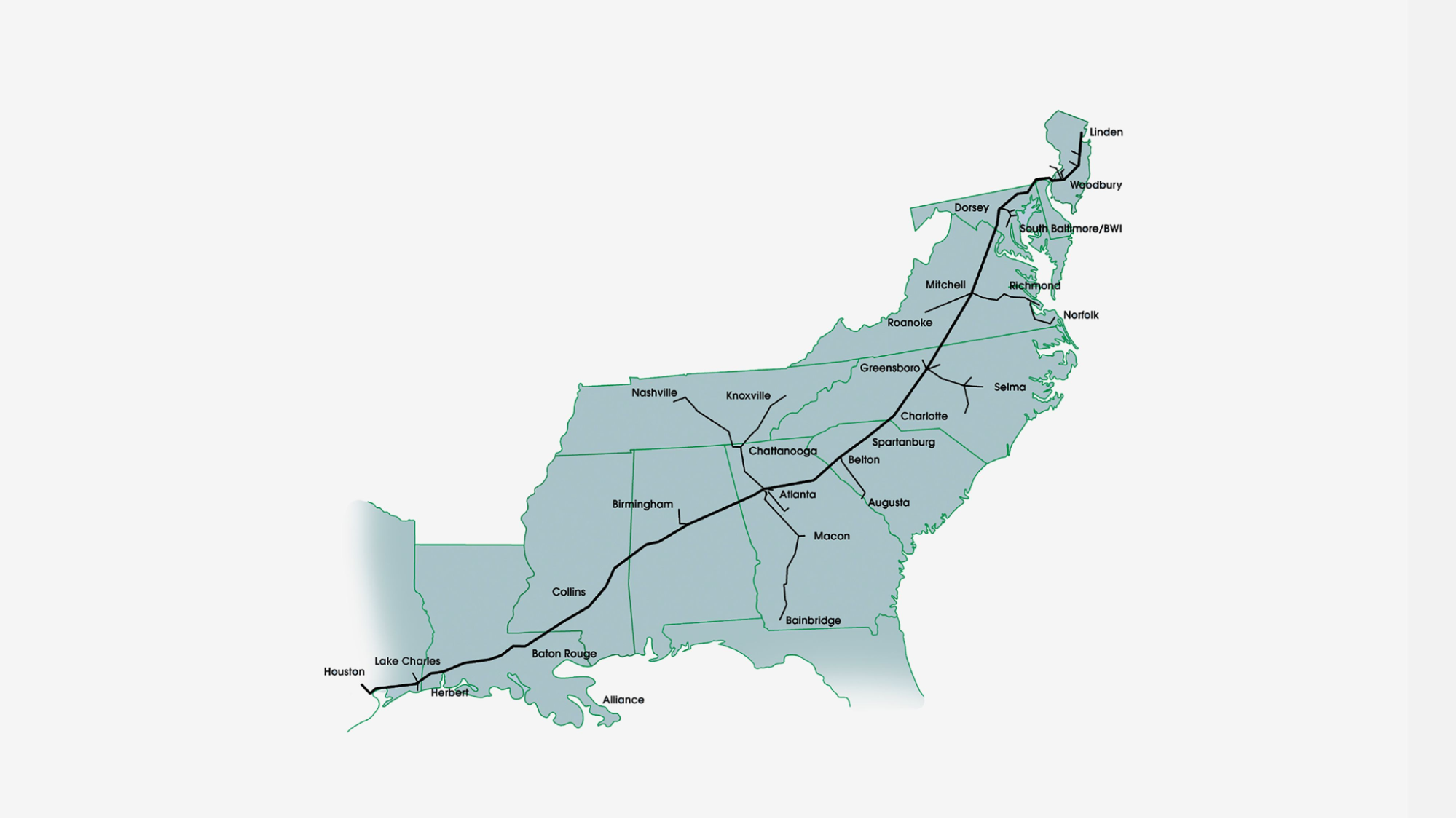

7 травня 2021 року через кібератаку на американську трубопровідну систему Colonial Pipeline, яка доставляє бензин, дизельне та авіаційне паливо, майже на тиждень було припинено постачання відповідних послуг. Це трубопровід протяжністю 5500 миль, по якому транспортується близько 45% палива вздовж східного узбережжя США. Щоб відновити роботу, компанія була вимушена заплатити зловмисникам, що зламали пароль співробітника та встановили вірус-вимагач, $ 4,4 млн.

У січні-лютому 2022 року кібератака на європейські нафтопереробні центри Амстердам-Роттердам-Антверпен (ARA) порушила завантаження та розвантаження вантажів нафтопродуктів та призвела до перевантаження порту на кілька днів. Загалом тоді постраждали 17 терміналів (11 у Німеччині та шість в ARA). І це на тлі континентальної енергетичної кризи.

План захисту від кібератак

Захист технологій

- Забезпечення багаторівневого захисту (MFA) облікових записів робітників, що працюють у державному секторі, та секторі інфраструктури.

- Захист операційних технологій та систем промислового управління, навіть якщо вони ізольовані від IT-інфраструктури. Бо зловмисники, отримавши один єдиний пароль співробітника з IT-інфраструктури, поступово, крок за кроком можуть здобути інформацію з доступами до операційних технологій.

- Контроль пристроїв віддалених працівників. На жаль, дійсно складно контролювати робітників, що працюють віддалено. Але можна надавати їм доступ до вашої IT-інфраструктури за допомогою смарт-карток чи пристроїв, які підтримують їх функції (наприклад ключі безпеки YubiKey). При цьому пропонуємо використовувати корпоративний VPN або ПЗ для контролю доступів на рівні ролей (RBAC – Role-Based Access Control).

- Звернення уваги на те, які рівні доступу надаються підрядникам, контрактникам чи робітникам аутсорсингових компаній, що вирішують тимчасові завдання. Надавати можливість керування тільки окремими функціями. Обов’язково слід захищати облікові записи підрядників за допомогою MFA та бажано деактивувати їхні профілі після завершення співпраці.

- Перевірка можливостей управління пристроями через IoT. Недостатній захист взаємодії «оператор-пристрій» та «пристрій-пристрій» може призвести до ризику впливу з боку ботнет-мережі, такої як Meris, навіть до відмови частин або всієї системи.

Також в усіх випадках ми рекомендуємо встановити посилений захист, який передбачає відмову від вразливих до зламу паролів на користь апаратних пристроїв, що ідентифікують уповноважену особу та стійкі до фішингу. На сьогодні найнадійнішими методами автентифікації, що можуть протистояти сучасним видам атак, є пристрої, які підтримують протоколи PIV та FIDO2.

Зазвичай це смарт-картки та апаратні токени або ключі безпеки, з яких найкращими вважаються YubiKey. В статті «Що потрібно знати про YubiKey» ми докладно розповідали, які ключі безпеки існують, чим вони відрізняються, та які найкраще підійдуть для рівня державного захисту.

Увага на ланцюжки постачання

Як правило компанії працюють з багатьма додатками: підключають додаткові сервіси, користуються хмарними сховищами, підключають платіжні сервіси тощо. Тож кожна компанія, що взаємодіє з вами, повинна впроваджувати сучасні методи безпеки, мати можливість підключення посиленого захисту, перевіряти свої додатки на уразливості тощо. Ваші партнери мають нести відповідальність у разі, якщо через їхнє програмне забезпечення чи сервіси станеться проникнення у критичну інфраструктуру компанії.

Обов’язкове інформування

Як би ви не захищали інфраструктуру з технічного боку, найбільшою вразливістю у вашому кіберзахисті завжди є людський фактор. Тож потрібно зобов’язати усіх учасників, що входять до інфраструктури, проходити інструктажі з інформаційної безпеки.

Висновки

Ми ознайомили вас із планом, який може допомогти врятувати енергосистеми від кібератак. Якщо діяльність вашої компанії пов’язана з постачанням енергії, здобутком природних ресурсів чи з діяльністю у банківській сфері, використовуйте цю інформацію як орієнтир. Якщо вам потрібен більш детальний план, пропонуємо ознайомитися з офіційною документацією (переклад та оригінал), наданою безпосередньо виробником ключів безпеки YubiKey, офіційним представником якого ми є.

Також ми, як світові експерти з понад 30-річним досвідом, будемо раді надати вам консультаційні та інші послуги з кібербезпеки, як то:

- Аудит безпеки та тестування на проникнення;

- Тестування на стійкість до DDoS та захист від кібератак;

- Управління ідентифікацією та хмарні технології.

Серед наших клієнтів:

- МЕТІНВЕСТ;

- ДТЕК;

- ПУМБ банк;

- КІБЕР ПОЛІЦІЯ;

- EPAM.

Звертайтеся за номером +38 (044) 35 31 999 і ми допоможемо захистити систему критичної інфраструктури!