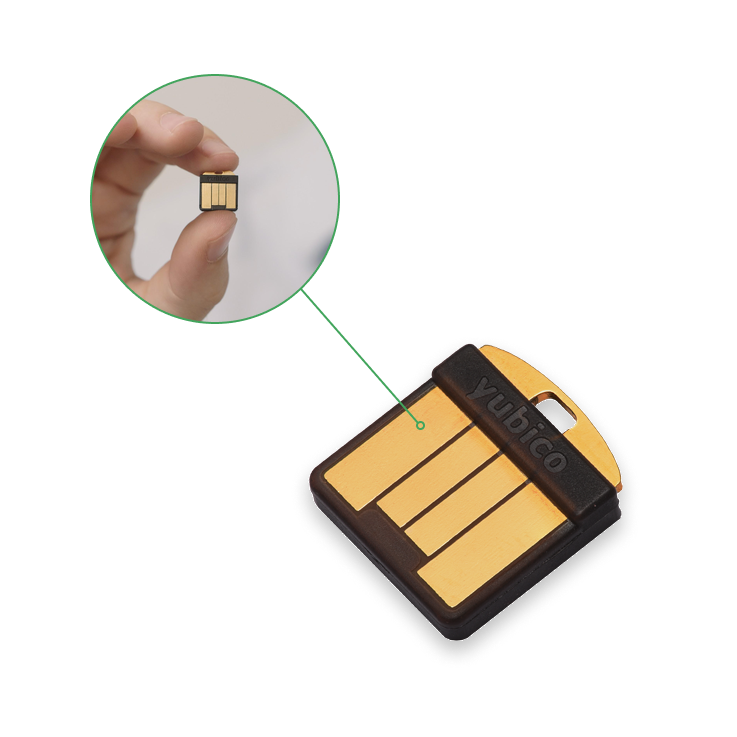

YubiHSM 2

Апаратний модуль безпеки для надійного захисту криптографічних ключів, центрів сертифікації та корпоративних IT-рішень.

Є підтримка FIDO2 та FIDO U2F, USB-A, NFC. Один з найнадійніших і найдовговічніших ключів безпеки на ринку.

Компактний і доступний апаратний модуль безпеки

Безпека криптографічних ключів

Генерує, зберігає і розподіляє кореневі ключі центрів сертифікації на серверах.

Інструментарій апаратного шифрування

YubiHSM 2 є містким інструментарієм для генерації та верифікації цифрових підписів.

Сертифікати Microsoft Active Directory

Апаратний модуль безпеки, який захищає цифрові ключі Microsoft PKI.

YubiHSM 2 — надійний апаратний модуль безпеки

-

Застосовує асиметричну криптографію.

-

Підтримує Windows, Linux, і Mac OS.

-

Стандартний інтерфейс USB-A, поміщається всередині порту.

-

Тонкий “nano” формфактор, всього 1 грам ваги.

-

SDK з відкритим початковим кодом для швидкої інтеграції.

Апаратні криптографічні операції

YubiHSM 2 — це апаратний модуль, що надає чудовий захист від фішингу та атак шкідливого ПЗ, для кореневих ключів центрів сертифікації на серверах. Будучи економним і доступним, він може бути з легкістю застосований на будь-якому підприємстві. Даний модуль забезпечує високий рівень безпеки для організацій, що працюють з сервісом сертифікації Microsoft Active Directory, надаючи надійний підхід до генерації, зберігання і розподілу цифрових ключів. Його ергономічний «nano» формфактор поміщається всередині USB-порту, що позбавляє від потреби в додатковому, об’ємистому обладнанні, і дозволяє гнучко проводити перенесення та створення резервних копій ключів офлайн.

Можливості YubiHSM 2 доступні за допомогою Key Storage Provider (KSP) від Yubico, для промислового стандарту PKCS # 11, або Microsoft CNG, або через вбудовану підтримку в Windows, Linux і macOS бібліотеках.

YubiHSM 2 може використовуватися як комплексний інструментарій для широкого кола відкритих (open source) і комерційних додатків. Найбільш широко застосовується для апаратної генерації та верифікації цифрових підписів.

Застосування

Підвищує захист криптографічних ключів

YubiHSM 2 надає надійні методи генерації, зберігання і розподілу цифрових ключів. Захист ключів проводиться в безпечному обладнанні на основі чіпа, окремо від операцій, що проводяться на сервері. Найбільш часто застосовується для захисту кореневих ключів центрів сертифікації. Можливості YubiHSM 2 охоплюють генерацію, запис, підпис, дешифрацію, хешування та упакування ключів.

Проводить апаратні криптографічні операції

YubiHSM2 може використовуватися як комплексний інструментарій для операцій в малому обсязі в поєднанні з величезним набором відкритих і комерційних додатків, охоплюючи при цьому безліч продуктів і сервісів. Найчастіше застосовується для апаратної генерації та верифікації підписів.

Захищає сертифікати Microsoft Active Directory

YubiHSM 2 може забезпечити ключі з апаратною підтримкою для інфраструктури відкритих ключів на основі продуктів Microsoft. Впровадження YubiHSM 2 в службу сертифікатів Microsoft Active Directory захищає не тільки кореневі ключі центрів сертифікації, але також і всі служби, підписи та верифікації, які їх використовують.

Інші можливості

- Безпечні операції та сховище ключів.

- Розширені криптографічні можливості: RSA, ECC, ECDSA (ed25519), SHA-2, AES.

- Захищена сесія між HSM і додатком.

- Управління доступом на основі ролей для використання і розподілу ключів.

- 16 одночасних з’єднань.

- Можливість надання доступу до мережі.

- Віддалене управління.

- Унікальний «nano» формфактор, низьке енергоспоживання.

- Упакування ключів за допомогою коду з постійною вагою (M of N), резервного копіювання і відновлення.

- Інтерфейс на основі YubiHSM KSP, PKCS#11 та рідних бібліотек.

- Аудит контролю налаштування.

Можливості

Безпечні операції та сховище ключів

Створюйте, імпортуйте і зберігайте ключі, потім проводьте криптографічні операції за допомогою HSM обладнання, щоб запобігти крадіжкам ключів в моменти роботи або бездіяльності. Це забезпечує захист як від логічних атак на сервер, таких як zero-day або шкідливих програм, так і від наслідків фізичної крадіжки сервера або його жорсткого диска.

Розширені криптографічні можливості

YubiHSM 2 підтримує хешування, упакування ключів, асиметричний підпис і дешифрування, включаючи розширений підпис, за допомогою ed25519. Атестація доступна для асиметричних ключових пар, згенерованих на пристрої.

Захищена сесія між HSM і додатком

Цілісність і приватність команд і даних, що передаються між HSM і додатками, захищається за допомогою обопільно авторизованого тунелю, з захистом цілісності та конфіденційності.

Управління доступом на основі ролей для використання і розподілу ключів

Всі криптографічні ключі та інші об’єкти всередині HSM належать до одного або більше, доменів безпеки. Права доступу призначаються кожному ключу автентифікації в момент створення, що дозволяє певним наборам криптографічних або адміністративних операцій виконуватися щодо домену безпеки. Адміністратори призначають ключам права на основі їх цільового застосування, наприклад, додаток моніторингу подій вимагає можливість читати журнал аудиту всередині HSM, або Центру Реєстрації потрібно підписувати цифрові сертифікати кінцевих користувачів, або адміністратору домену безпеки слід створювати або видаляти криптографічні ключі.

16 одночасних з’єднань

Багато додатків можуть встановлювати сесії зв’язку з YubiHSM для проведення криптографічних операцій. Сесії можуть бути зупинені автоматично після бездіяльності або продовжені для підвищення швидкодії шляхом усунення часу, що йде на створення сесії.

Можливість надання доступу до мережі

Для підвищення гнучкості впровадження мережевий доступ до YubiHSM 2 може бути надано додаткам, що знаходяться на інших серверах. Це може бути особливо зручно у випадках, коли на одному фізичному сервері розміщено безліч віртуальних машин.

Віддалене управління

З легкістю керуйте безліччю залучених модулів YubiHSM віддалено в рамках цілого підприємства — виключіть труднощі, пов’язані з викликом персоналу і витратами на поїздки.

Унікальний «nano» формфактор, низьке енергоспоживання

Розроблений Yubico «nano» формфактор дозволяє модулю безпеки знаходитися повністю всередині USB-A порту, таким чином забезпечуючи компактність; без зайвих деталей, що виступають назовні задньої панелі сервера або переднього шасі. Споживає мінімум потужності — до 30 мА, що допомагає економити на витратах на електроенергію.

Упакування ключів за допомогою коду з постійною вагою (M of N), резервне копіювання і відновлення

Створення резервних копій та залучення криптографічних ключів на кількох модулях безпеки є критичними для архітектури безпеки підприємства; ризиковано надавати дані можливості тільки одній людині. YubiHSM підтримує установку правил M з N для ключа пакування використовуваного для експортування ключів з метою їх подальшого відновлення або переміщення, таким чином, потрібно кілька адміністраторів для імпортування і дешифрування ключа, так щоб він міг використовуватися на додаткових модулях безпеки. На прикладі підприємства: приватний кореневий ключ Центру сертифікації Active Directory може бути упакований для семи адміністраторів (M = 7), і принаймні 4 з них (N = 4) потрібні для імпорту і розпакування (дешифрування) ключа на новому модулі безпеки.

Інтерфейс на основі YubiHSM KSP, PKCS#11 та власних бібліотек

Додатки з криптографічними можливостями можуть керувати YubiHSM через Yubico Key Storage Provider (KSP) для Microsoft CNG або промислового стандарту PKCS # 11. Рідні бібліотеки для надання прямого доступу до можливостей пристрою доступні для Windows, Linux і macOS.

Аудит контролю налаштування

Усередині YubiHSM зберігається журнал усіх криптографічних та адміністративних операцій, які проводяться на пристрої, і даний журнал може бути експортований для подальшого моніторингу та складання звітів. Кожна подія (ряд) в журналі пов’язана хешем з попередньою і підписана, що дозволяє виявити видалення або зміни подій.

Підтримка роботи з USB безпосередньо

Нова можливість: YubiHSM 2 може працювати з апаратним шаром USB без необхідності в проміжному HTTP-механізмі. Дана можливість дозволяє розробникам спростити процес розробки рішень для віртуалізованих середовищ.

Технічні характеристики

Підтримка операційних систем

| Операційна система | Версія | Архітектура |

| Linux | CentOS 6 CentOS 7 Debian 8 Debian 9 Fedora 25 Ubuntu 1404 Ubuntu 1604 |

amd64 |

| Windows | Windows 10 Windows Server 2012 Windows Server 2016 |

amd64 |

| macOS | 10.12 Sierra 10.13 High Sierra |

amd64 |

Криптографічні інтерфейси (API)

- Microsoft CNG (KSP).

- PKCS#11 (Windows, Linux, macOS).

- Власні бібліотеки YubiHSM Core (C, Python).

Криптографічні можливості

Хешування (застосовується з HMAC і асиметричними підписами)

- SHA-1, SHA-256, SHA-384, SHA-512

RSA

- 2048, 3072 і 4096-бітні ключі.

- Підпис за допомогою PKCS#1v1.5 й PSS.

- Дешифрація PKCS#1v1.5 й OAEP.

Еліптична криптографія (ECC)

- Криві: secp224r1, secp256r1, secp256k1, secp384r1, secp521r, bp256r1, bp384r1, bp512r1, curve25519

- Підпис: ECDSA (усі крім curve25519), EdDSA (тільки curve25519)

- Дешифрація: ECDH (усі крім curve25519)

Упакування ключів

- Імпорт і експорт за допомогою NIST AES-CCM Wrap при 128, 196, та 256 бітах

Випадкові числа

- Вбудований в чіп генератор реальних випадкових чисел (TRNG) з зерном NIST SP 800-90 AES 256 CTR_DRBG

Атестація

- Згенеровані на пристрої асиметричні ключові пари можуть проходити перевірку за допомогою заводського сертифікованого ключа атестації та сертифіката, або за допомогою вашого особистого ключа, імпортованого в модуль безпеки.

Швидкодія

Швидкодія залежить від цільового застосування. У прикладі приведена метрика YubiHSM 2, що не задіяний в інших процесах:

- RSA-2048-PKCS1-SHA256: ~139ms в середньому.

- RSA-3072-PKCS1-SHA384: ~504ms в середньому.

- RSA-4096-PKCS1-SHA512: ~852ms в середньому.

- ECDSA-P256-SHA256: ~73ms в середньому.

- ECDSA-P384-SHA384: ~120ms в середньому.

- ECDSA-P521-SHA512: ~210ms в середньому.

- EdDSA-25519-32 Байт: ~105ms в середньому.

- EdDSA-25519-64 Байт: ~121ms в середньому.

- EdDSA-25519-128 Байт: ~137ms в середньому.

- EdDSA-25519-256 Байт: ~168ms в середньому.

- EdDSA-25519-512 Байт: ~229ms в середньому.

- EdDSA-25519-1024 Байт: ~353ms в середньому.

- AES-(128|192|256)-CCM-Wrap: ~10ms в середньому.

- HMAC-SHA-(1|256): ~4ms в середньому.

- HMAC-SHA-(384|512): ~243ms в середньому.

Обсяг сховища

- Всі дані зберігаються у вигляді об’єктів. 256 слотів для об’єктів, всього 128KB (base 10).

- Зберігає до 127 rsa2048, 93 rsa3072, 68 rsa4096 або 255 будь-яких кривих еліптичного типу з урахуванням присутності одного ключа автентифікації.

- Типи об’єктів: ключі автентифікації (використовуються для установки сесій); асиметричні приватні ключі; об’єкти двійкових даних, наприклад x.509 сертифікат; ключі пакування; ключі HMAC.

Адміністрування

- Взаємна авторизація і захищений канал між додатком і модулем безпеки

- M з N розпакування і відновлення ключа через YubiHSM Setup Tool

Набір засобів розробки (SDK)

SDK для YubiHSM 2 включає:

- Бібліотека YubiHSM Core (libyubihsm) для C, Python

- Оболонка YubiHSM (конфігурація в командному рядку)

- Модуль PKCS#11

- YubiKey Key Storage Provider (KSP) для використання з продуктами Microsoft

- YubiHSM Connector

- YubiHSM Setup Tool

- Документація та приклад коду

Хост-інтерфейс

- (USB) 1.x Full Speed (12Mbit/s) периферійний інтерфейс.

Фізичні характеристики

- Формфактор: “nano”, розроблений для малогабаритних місць установки, таких як внутрішні USB порти серверів.

- Розміри: 12 мм × 13 мм × 3.1мм.

- Вага: 1 грам.

- Споживання струму 20 мА в середньому, 30 мА — максимальне.

- USB-A штекер.

Забезпечення дотримання екологічних норм

- FCC

- CE

- WEEE

- ROHS

Є запитання чи пропозиції?

Тисніть кнопку, відкривайте форму зворотного зв'язку, пишіть пропозицію та очікуйте на відповідь найближчим часом!